あなたがゼロ・トラストに関する記事を読むのは,これが初めてではない可能性が高い.また,ゼロ・トラストが何を意味し,何をするのか,あなたが目にした記事は大きく異なる可能性もある.ゼロ・トラストは明確に定義されたIEEE標準ではないし,それに関するRFCが書かれたこともない.各ベンダーは,自分たちの焦点に合わせて芸術的な自由裁量をとっているようで,そのため非常に流動的な話になっている.

何をすべきか?どんな問題を解決すべきなのか?ゼロ・トラストとは,その名の通り,ネットワークのメンタリティーを,デフォルトでアクセスを許可することから,明示的に要求されない限りデフォルトでアクセスをブロックすることに切り替えるというものである.高尚な目標だが,実際には何を意味し,産業用制御システムや重要インフラにどのように適用されるのだろうか?

ゼロ・トラスト政策には文脈が重要

要するに,ゼロ・トラストとは,そうでないことが証明されない限り,リスクがあるとして接続を認めない枠組みである.ゼロ・トラストのセキュリティを向上させるためには,単に最小限のアクセス・ポリシーを定義するのではなく,セキュリティ態勢とコンテキストが役割を果たすことができる.これは,接続性に関してより多くの情報に基づいた決定を行うことで,リスクを大幅に削減するのに役立ちます.

ゼロ・トラスト・アーキテクチャでは,マシンやユーザーにネットワークへの接続を許可する前に,その接続が安全に行えるかどうかを常に検証すべきである.さらに,その接続は必要最小限のリソースに確立されるべきである.これらのチェックは,最初に一度だけ行うのではなく,セッションごとに行うべきである.

ゼロ・トラストのポリシーの決定にコンテキストを組み込むことは,ゼロ・トラスト実装の通常の許可リストのアプローチとは対照的である.最初のユーザー検証プロセスは,たとえ2FAのような高度なコントロールが導入されていたとしても,認証情報だけであるべきではない.明らかに,IDは重要な検証ステップであるが,特にデバイスが危険にさらされている場合,接続が安全に行われ,許可されるべきかどうかを評価する助けにはならない.私たちは,以下のような,より質の高い意思決定をリアルタイムで行うことができる測定基準に基づいて,具体的な質問を行うべきです:

- 接続はどこから?

- 接続に使用されたマシンが危険にさらされているという兆候はありますか?

- 他のネットワークにリスクをもたらす脆弱性はないか?

- これらのシステム間のコミュニケーションの歴史はどのようなものなのか,それとも新しいつながりなのか?

特にITインフラでは,ゼロ・トラストの枠組みを採用する動きが顕著である.Networks ,「マイクロ・セグメント化」が進んでいる.VPNリモートアクセスは,より高度で粒度の細かいものへと進化している.ユーザー・エージェントがワークステーションに導入され,そのセキュリティ・ポスチャーなどに関するより多くの情報が得られるようになっている.

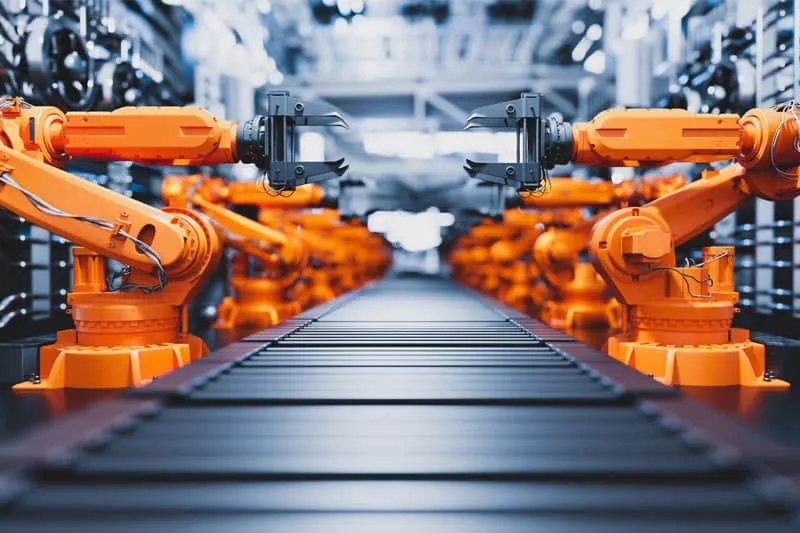

これらはすべてITインフラにとって大きな価値を持つ開発だが,OT/IoT インフラでこれを行うにはどうすればいいのだろうか?産業用制御システム,サイバーフィジカルデバイス,重要インフラに同じ利点を導入するにはどうすればいいのだろうか?

Zero Trust forOT/IoT および産業制御システム

OT ,マイクロセグメンテーションは意味があるのだろうか?実装の技術的な課題はさておき,トラフィックがブロックされたらどうするのか?その場合,プロセスにどのような影響があるのだろうか?IT業界では,トラフィックが悪意のあるものであると疑われる場合,それをブロックすることは普通であり,非常に望ましいことでさえあるが,OT ,これは危険である.単にトラフィックをブロックするだけでは,そのトラフィックを許可するのと同じかそれ以上の影響を生産に与えるかもしれない.

ユーザーエージェントは?コントローラ,センサー,ロボットなど,OT またはIoT デバイスの多くはヘッドレスです.特に,フル機能のオペレーティングシステムを実行しない,合理化された単一目的のプロセッサの場合はそうです.これらの製品が開発されたとき,セキュリティは考慮されていなかったことが非常に多い.このような状況に,OT のデジタルトランスフォーメーションが組み合わさると,完璧な嵐となる.

では,OT ,何から始めればいいのだろうか?コネクティビティに関してより質の高い決断を下すには,何を守ろうとしているのかを理解する必要がある.これはITと同じだが,そこに至る方法は異なる.

「理解」とは,MACアドレスやIPアドレス,ポートのことだけではありません.これは,デバイスの種類,期待される動作,使用されているハードウェアやソフトウェアを知ることです.これは,OT 環境全体がどのように動作するかを知ることである.どのマシンがどのマシンと話すのか?どんなプロトコルで?どんなペイロードが交換されるのか?どのような頻度で?

このことをリアルタイムで理解していれば,OT/IoT 環境に最適なゼロ・トラストへの道を順調に進んでいることになる.

セキュリティを最大化する決断の時

情報収集はどこかにつながるものでなければならない.それがなければ,せっかくの努力も無意味なものになってしまうので,実用的なインテリジェンスに変換し,最終的には行動に移すべきである.ハードウェアとソフトウェアのバージョンを知ることは,それらの監視対象デバイスにどのような脆弱性が適用されるのか,それらのデバイスがベンダーによってまだサポートされているのかどうか,ネットワーク上でどのように行動すべきかを知ることにつながる.今,これは関連性がある.

OT/IoT ネットワーク全体の挙動を知ることは,異常を検知して警告する能力も含む.互いに通信したことのないデバイスが突然通信し始めたり,以前は通信していたのに異なる挙動を示すようになった場合,その正当性を調査することが正当化される.これが侵害の始まりである可能性は非常に高い.

実用的なインテリジェンスについて少し詳しく説明すると,ゼロ・トラストに向けて収集されるデータは,問題の可能性を示す数行だけであってはならない.OT ,その問題がネットワークにどのような影響を与えるかを判断するのに役立つはずだ.例えば,脆弱性を修正することは,必要な労力と比較して,どの程度セキュリティ態勢が改善されるのか?これは,パッチの適用を進めるかどうか,十分な情報に基づいて判断するための定量的な情報である.

ゼロの信頼にはOT がある!

ゼロ・トラスト・ポリシーの実施に関しては,OT ,IoT ,トラフィックをブロックすることで介入を自動化することが正当化される場合もある.サイバー防御メカニズムを形成する一連のツールは,それぞれがその機能を効果的に果たすことができるように,すべてうまく機能し,可能な限り迅速に行動するために情報を交換すべきである.