2019 Cybersecurity Readiness Reviewによると,敵対勢力は米国国防産業基盤(DIB)から毎年最大6000億米ドルの知的資本を盗み出すことに成功している.窃盗は軍事的・経済的優位性を著しく損ない,新たに開発された兵器やその他のシステムを危険にさらしている.

昨年,米国防総省(DoD)は「もうこれ以上はない」と,DoDサプライチェーンの30万人以上のメンバーを対象にサイバーセキュリティ成熟度モデル認証(CMMC)プログラムを展開した.

国防総省が後援するプロジェクト・スペクトラムCMMC準備パイロットは,メリーランド州イノベーション・セキュリティ研究所(MISI)とドリームポートのチームが主導している.ドリームポートは,メリーランド州コロンビアを拠点とする最先端のサイバー・イノベーション,コラボレーション,プロトタイピング施設である.この準備試験には3つの目的がある:

- サイバーとサイバー・レジリエンスに関する教育と意識向上

- ソリューションのテストと評価

- コンプライアンスに役立つツール,そのコスト,コンプライアンスを達成するために必要な技術的および人的努力のレベルに関するデータを提供する.

CMMCプログラムの仕組みについては,こちらをお読みください.

サプライチェーンのセキュリティ・ギャップが競争力の低下につながる

「バージニア州ノーフォークで設計・製造されていた海軍兵器システムがありました.「中国の脅威行為者は,国防産業基地をハッキングすることで,その兵器システムがどのようなものかを判断し,設計図を入手することができました.情報にアクセスするために海軍をハッキングする必要はなかったのです.しかし,国防産業基盤のサプライチェーンの一部である十数社をハッキングする方が,より簡単にアクセスすることができたのです.

「攻撃者は設計図を盗み,より早く,より安く兵器を製造した.もちろん,侵入は発見されましたが,その兵器システムを作ることができなくなったのは明らかです.

「もうひとつ例を挙げよう.今,中国で使われている飛行機は,米国の設計図に基づいており,DIBから盗まれたものだ.このような盗難の深さは,国家に損失を与え,納税者に負担をかけ,国家を危険にさらしている.もし自国の知的財産を守ることができなければ,どうやって自国を守り,中国やロシアのような敵対的な国々に先んじることができるのでしょうか?とシー氏は問いかけた.

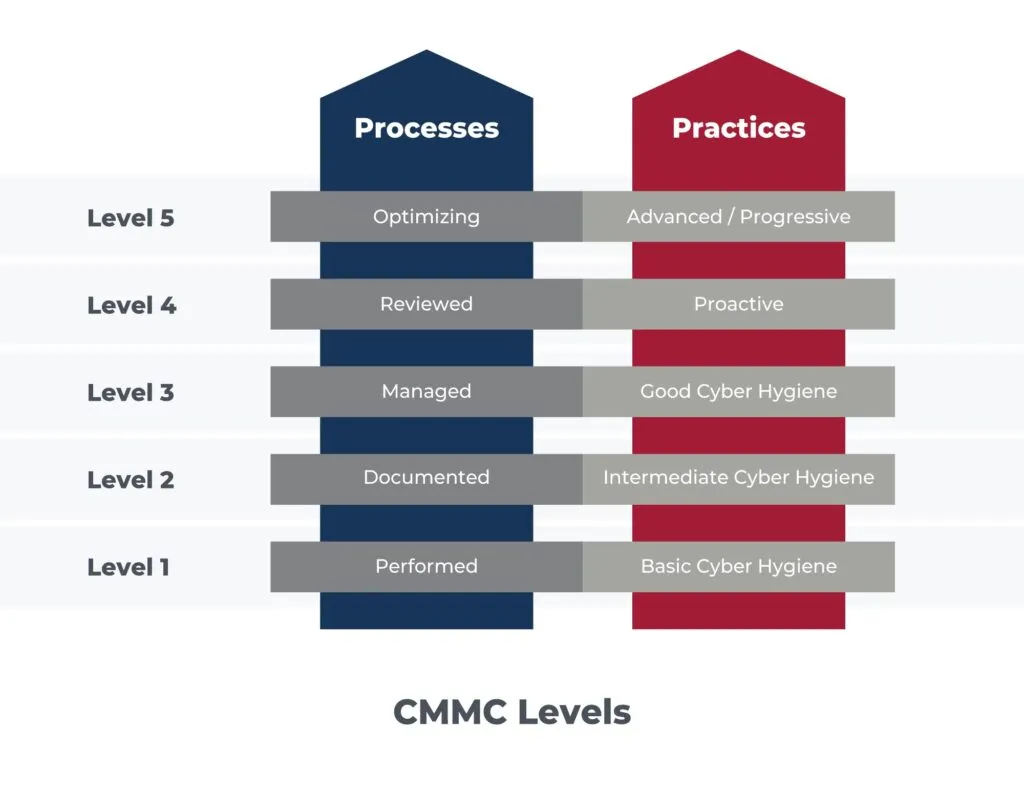

知的財産の盗難に加えて,サイバー攻撃によってサプライチェーンが混乱することも懸念された.すべての潜在的なセキュリティシナリオに対処するため,国防総省は5段階のCMMCコンプライアンスに関するセキュリティ要件を策定した.現在,国防総省の調達プロセスに参加するためには,さまざまな規模やセキュリティ体制を持つサプライチェーン・ベンダーが,適切なレベルのサイバー・コンプライアンスと回復力を約束することが求められている.

サイバーセキュリティ成熟度モデルのレベル - 基本的なサイバー衛生から高度なセキュリティ実践まで

"レベル1はサイバーセキュリティの基本であり,すべての企業が当然行うべきことです" と Seay 氏は述べました."レベル2はもう少し高度になります.レベル3では,ありとあらゆるものが混ぜ込まれます.ベンダーが戦闘機や核兵器システム,あるいは絶対に盗まれることのない極秘技術を構築している場合,最高レベルのセキュリティコンプライアンスが必要です.レベル 4 と 5 は成熟度の測定が導入される場所です" と彼は付け加えました.

「すべてのベンダーが,場合によってはゼロであった現在よりも優れたセキュリティを望んでいます.「彼らは,国防総省をサポートするためには,それが1億ドルであろうと数億ドルであろうと,適切なレベル1からレベル5までのサイバーセキュリティ基準に準拠していなければならないことを理解しています.私たちは現在,定期的な監査を実施し,コンプライアンスを強化しています.ベンダーがサイバー耐性のレベルを維持しない場合,国防総省との契約は認められません」.

CMMC プログラムの目標は,国防総省のサプライヤー(その多くは製造業者)のサイバーセキュリティを大幅に強化することである.現在のOT ,IoT のセキュリティポスチャーを理解し,脆弱性,脅威,あらゆる種類のサイバー攻撃から業務とプロセスをよりよく保護する計画を作成することです.

効果的で,導入が容易で,手頃な価格の高度なセキュリティ・ソリューションを特定する

CMMCプログラムを成功させるための重要な要素として,サプライチェーン・ベンダーが比較的容易に導入できる高度なセキュリティ・ソリューション(ハードウェアとソフトウェアの両方)を特定することが挙げられる.

必要とされるコア技術のひとつは,産業環境において,継続的なオペレーションを中断させることなく,脅威や脆弱性を受動的かつ非侵入的に感知・検出する能力を中心に展開される.

「当初,私たちはサプライチェーンの参加者に次のような基本的な質問をした:あなたの環境では何が稼働していますか?ネットワーク上にどんなデバイスがあるか知っていますか?どのようなデバイスがネットワーク上にあるのか知っていますか?多くの参加者は,このような基本的なセキュリティに関する見識が不足していることがわかりました.しかし,それがなければ,サイバー攻撃から身を守ることはできません.

私たちは皆,IT(使用するコンピューターやネットワークなど)に注目しがちですが,メーカーがITを使用する一方で,OT (運用技術)と呼ばれるものも使用していることをすっかり忘れています」とシー氏は言う.「OT ,さらにはIoT ,そのセキュリティの確保方法は,ITのセキュリティ確保方法とは異なります.製造業が危険にさらされているかどうかを判断するために必要なソフトウェアやテクノロジーは異なります」.

Nozomi Networks 高度なOT ,IoT セキュリティに貢献する.Guardian

DreamPortサイバーイノベーションセンターは2018年後半にオープンした.2019年には,Nozomi Networks ,サプライチェーン・ベンダーのセキュリティを向上させ,CMMCレベルへの準拠を加速させるため,DreamPort協力者の名簿に加わった.

Nozomi Networks は,その工業的な強みである OT と IoT セキュリティ技術を提供し,CMMCモデル内の資産管理(AM)と状況認識(SA)の両領域に対応する.

この GuardianOT セキュリティソリューションが選ばれたのにはいくつかの理由がある:

- 自動化された最新の資産目録により,可視性の問題を即座に解決します.

- 脅威や異常な行動を素早く検知し,阻止します.

- Threat Intelligence サブスクリプションサービスは,OT / IoT の混合環境を継続的に監視し,継続的な脅威と脆弱性のインテリジェンスを提供する.

- サプライチェーンメンバーの業務を中断させない

- サプライチェーンメンバーのCMMCコンプライアンスへの道を加速する

- 価格も納得のいくものだ.

政府のサプライチェーンを守るには高いサイバー回復力が不可欠

「産業基盤に対する攻撃の勢いは衰えていない.実際,攻撃は増加している.なぜなら,わが国の大部分は,オペレーション・テクノロジー部門,製造部門,産業部門を無視していたからだ.「ウクライナ(攻撃により2年間に2度送電網が遮断された)が起きて初めて,こうした攻撃が本当の脅威であることを認識し始めた.敵は私たちが見ていないところを狙ってくる.敵はわれわれが見ていないところを狙ってくる.

サプライチェーン(および製造)の強靭性は,業務の可視性の向上,サイバー認識,ベストプラクティスと標準,そしてコンプライアンスにある.国防総省のサプライチェーン・プログラムの焦点はまさにそこにある.