米国家安全保障局(NSA)とサイバーセキュリティ・インフラ・セキュリティ局(CISA)は先ごろ,アラート(AA20-205A)を発表した.同警告は,国防総省(DoD),国家安全保障システム(NSS),国防産業基地(DIB),および米国の重要インフラ施設に対し,運用技術(OT )資産の安全を確保するために直ちに行動を起こすよう促している.

同警告によると,インターネットにアクセス可能なOT 資産は,米国の16の重要インフラ(CI)セクター全体に普及しつつあるが,レガシーOT システムのセキュリティは追いついていない.脅威行為者がインターネット経由で接続されたOT 資産を素早く認識するのに役立つ,容易に入手可能な情報と組み合わさることで,「パーフェクト・ストーム(完璧な嵐)」が発生している:

- 無担保資産への容易なアクセス

- 機器に関する一般的なオープンソース情報の利用

- 一般的なエクスプロイト・フレームワークを介して展開可能なエクスプロイトの広範なリスト

インターネットを介したOT 資産の搾取

OT ネットワークへのIoT ,インターネット・ベースのアクセスが急速に普及しているのは当然のことである.COVID-19の大流行に直面し,重要なインフラ組織は,分散化した労働力に対応し,重要なスキルのアウトソーシングを促進するために,業務へのリモートアクセスと監視に大きく依存するようになっている.同時に,外国の敵対勢力は攻撃能力を高め,活動を活発化させています.Nozomi Networks OT /IoT セキュリティ・レポートで,台頭する脅威について詳しくお読みください.

NSA/CISAアラートによると,サイバー脅威者は,重要インフラに対する悪意ある活動を行うために,インターネットにアクセス可能なOT 資産を悪用する意思を示し続けている.

本アラートでは,ネットワークの可視性と可用性の損失,生産性と収益の損失,物理的プロセスの中断を引き起こす可能性のある,最近観測された半ダースの戦術,技術,手順について指摘している.観測された脅威活動のリストは以下の通りであり,MITREの産業制御システム(ICS)フレームワークのAdversarial Tactics, Techniques and Common Knowledge (ATT&CK)にマッピングされている:

- スピアフィッシング[T1192] 組織の情報技術(IT)ネットワークへの初期アクセスを得てから,OT ネットワークに移行する.

- コモディティ型ランサムウェアを両ネットワークに展開し,データを暗号化して影響を与える [T1486]

- インターネット接続可能なPLCへの接続 [T883],初期アクセスに認証が不要に

- 一般的に使用されるポート [T885]および標準アプリケーションレイヤープロトコル [T869]を使用して,コントローラと通信し,変更された制御ロジックをダウンロードする .

- ベンダーのエンジニアリング・ソフトウェアおよびプログラム・ダウンロードの 使用 [T843]

- PLCでの制御ロジック [T833]とパラメータ[T836]の 変更

重要インフラの安全確保に向けて今すぐ行動を

本警告は,国防総省,国家安全保障局(NSS),国家安全保障局(DIB),および米国の重要インフラ施設に対し,OT の資産を保護し,リスクを軽減するための行動をとるよう,直ちに要請する:

- のレジリエンス・プランを作成する.OT

- インシデントレスポンス計画の実施

- ネットワークの強化

- 正確な "As-operated"OT ネットワークマップを即座に作成.

- 運用中」OT 資産におけるサイバー・リスクの理解と評価

- 継続的かつ注意深いシステム監視プログラムの実施

このアラートは,重要インフラに対する脅威の拡大について深刻な懸念を提起しているが,業界をリードする重要インフラ組織の多くが,より優れた保護のために革新的なネットワーク可視化とセキュリティソリューションの活用にいち早く着手し,すでに積極的にシステムを防御していることは朗報である.その一例として,Nozomi Networks OT /IoT ソリューションは,エネルギー,製造,鉱業,運輸,公益事業,ビルディングオートメーション,スマートシティ,重要インフラにまたがる2,400以上の設備で360万台以上のデバイスをサポートしています.ケーススタディはこちら

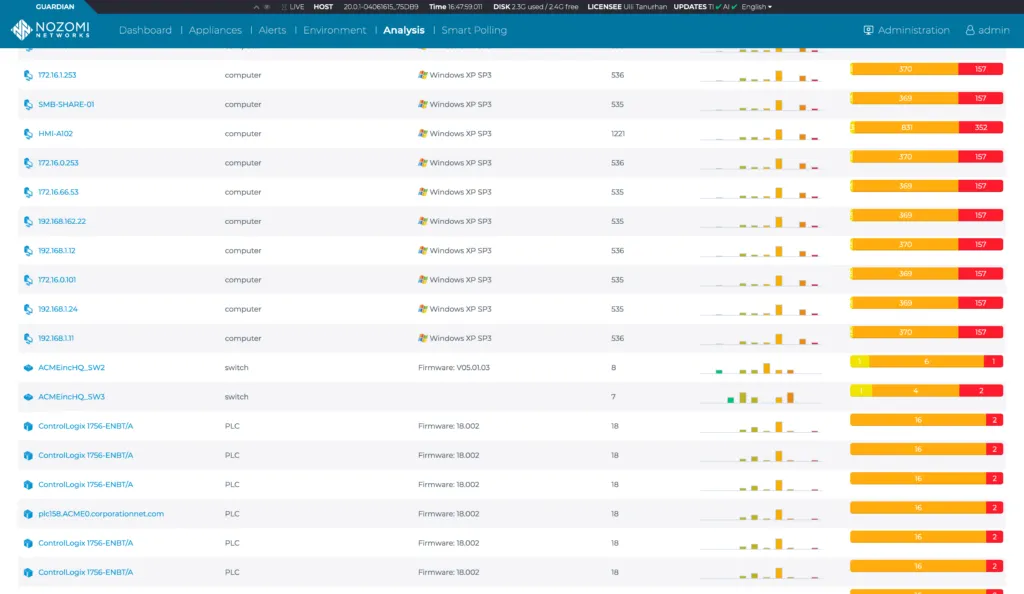

当社の製品は,IT,OT ,IoT にまたがり,産業用制御ネットワークのインベントリ作成,可視化,監視という大変な作業を自動化します.当社は,OT ネットワークマップを作成・維持し,「運用中」のOT 資産に関連するあらゆるサイバーリスクを理解するために,お客様が即座に行動を起こせるよう支援します.このソリューションは,サイバー脅威と異常についてネットワーク資産を継続的に監視し,MITRE ATT&CK for ICSフレームワークを参照する技術と戦術を特定します.

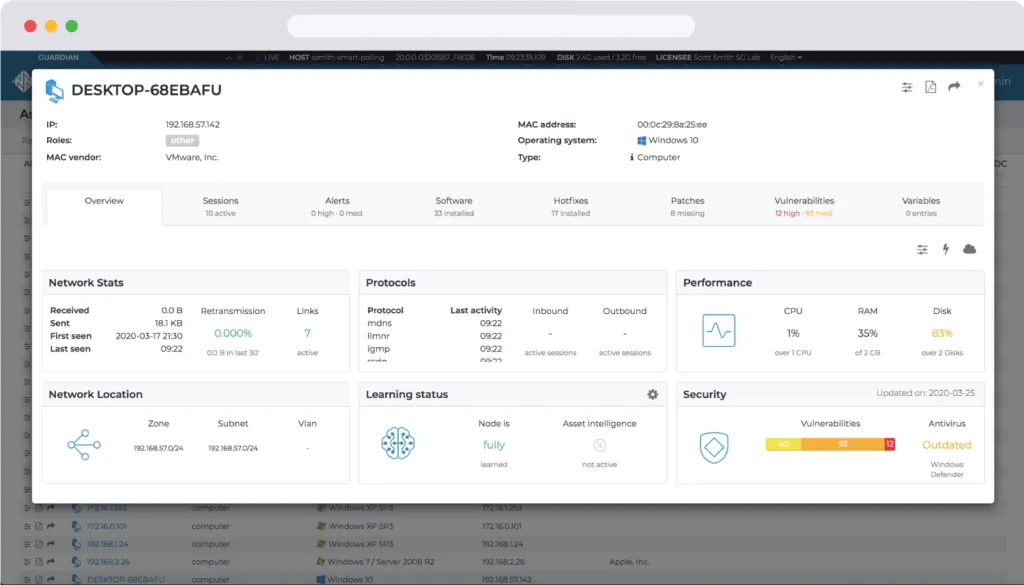

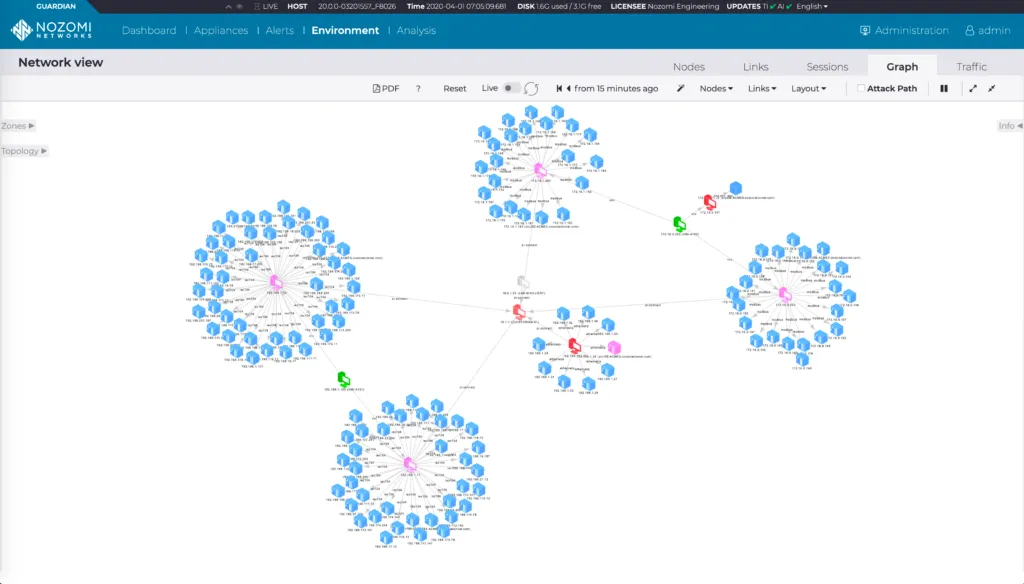

Asset Discovery とNetwork Visualization機能により,動的で詳細なOT インフラマップが作成され,ネットワーク上のすべてのOT デバイスと潜在的なサイバーリスクを理解するための基盤となります.パッシブ・モニタリングは,ネットワーク上で通信するすべてのデバイスのIPアドレス,デバイスの種類と役割,シリアル番号,ファームウェアのバージョン,コンポーネントを特定します.

ネットワークの可視化により,使用されているプロトコル,トラフィック・スループット,TCP 接続,外部システムやリモートアクセス・ユーザーとの接続など,OT ネットワーク上のアクティビティを即座に把握できます.

脆弱性評価と リスク監視は,継続的に更新されるthreat intelligence を使用してネットワークを受動的に監視し,セキュリティと信頼性の警告,パッチや脆弱性の欠落に優先順位を付けます.これにより,ネットワークが直面している最も重大な脅威を確実に把握し,規制ガイドラインに準拠していない活動を認識することができます.この評価では,米国政府の国家脆弱性データベース(NVD)を使用して脆弱性の命名,説明,スコアリングを標準化し,効率的な優先順位付けと,対応および緩和ワークフローへの迅速な統合を実現しています.

MITRE ATT&CK for ICS フレームワーク

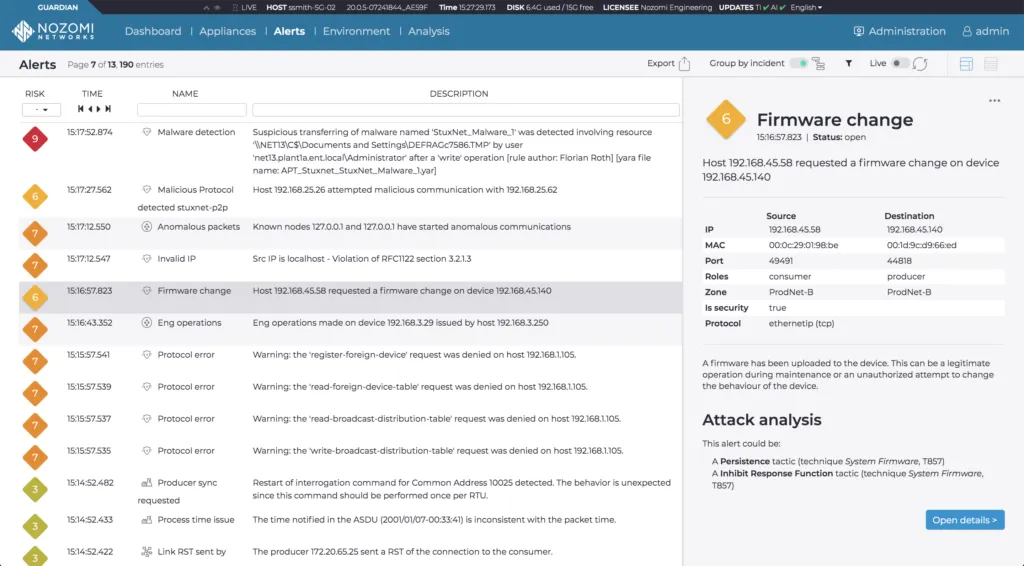

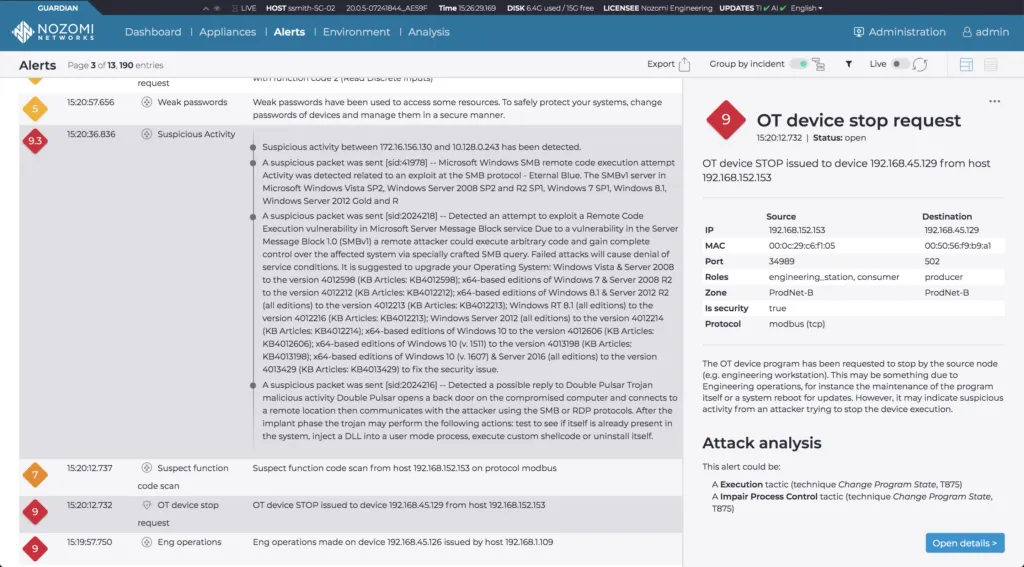

インシデントレスポンスを迅速かつ簡素化するため,Nozomi Networks は,MITRE ATT&CK for ICS フレームワークの用語を検出およびアラート機能に組み込んでいます.これにより,全体的な攻撃の連鎖の中ですべての動作が特定されるため,検出された特定の動作に即座にコンテキストが提供され,動作の重要性を理解するための追加調査の必要性が軽減されます.

継続的な監視によって検出される包括的なアラートには,悪意のある活動や疑わしい活動で使用されるすべての具体的な戦術やテクニックへのMITRE ATT&CKリンクが含まれます:

- 動作をパーシステンス戦術/システムファームウェア技法T857またはインヒビット・レスポンス機能戦術(システムファームウェア技法T857)として識別する「ファームウェア変更」アラート

- 実行タクティクス/プログラム状態変更テクニックT875,またはプロセス制御タクティクス/プログラム状態変更テクニックT875として動作を識別する"OT Device Stop Request "アラート.)

即時行動を可能にする

Nozomi Networks は,仮想,クラウド,オンプレミスのさまざまな展開オプションと,資産およびthreat intelligence サービスを提供しているため,OT ネットワーク上の新しいセキュリティ制御を数日で立ち上げて実行することができます.当社の新しいサブスクリプション・ライセンスにより,重要なインフラ施設はサイバーセキュリティソリューションをすぐに導入することができます.NSA/CISAは警戒を強めています.今こそ貴社のOT ネットワークとそれに依存する重要な業務を保護する時です.