MOVEitファイル転送アプリの脆弱性を悪用したCL0Pランサムウェア一味を取り上げた6月7日のCISA #StopRansomware アドバイザリーに続き,CL0Pは先週,米国,ドイツ,ベルギー,スイス,カナダの被害者数十名の名前を挙げた「リークサイト」を公開し,報道の中心となった.報道機関はすぐに,影響を受けた政府機関や重要インフラ組織のリストを大々的に報じたが,このブログでは,OT ,重要インフラ組織がCL0Pについて知っておくべきこと,そして自分たちが被害者にならないためにできることを取り上げる.

CL0Pとは?

CryptoMixランサムウェアファミリーの亜種として2019年に初めて発見されたCL0Pランサムウェアギャング(TA505としても知られる)は,大規模なスピアフィッシングEメールキャンペーンから始まり,それ以来,絶えず変化する戦術,技術,手順(TTP)で高い評価を得ている.長年にわたり,ランサムウェア・アズ・ア・サービスはITの脆弱性を悪用し,世界中の著名な組織や政府機関から数億ドルの支払いを強要することに成功してきました. 2020年からこのグループは,レガシーなファイル転送アプリのゼロデイ脆弱性に焦点を当て始めた.

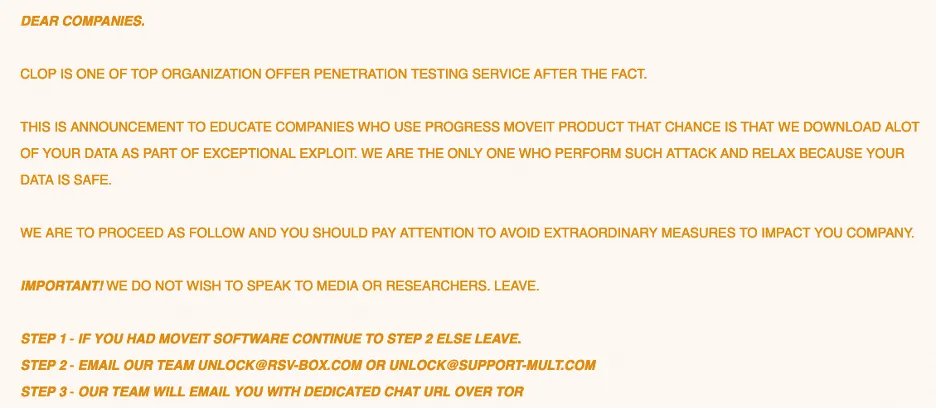

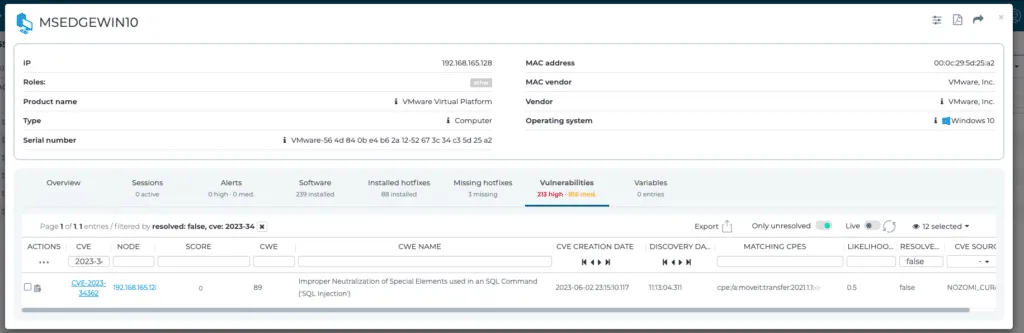

公開されている情報によると,2023年5月27日から,CL0PはProgress Softwareのマネージド・ファイル転送(MFT)ソリューションであるMOVEit Transferにおいて,これまで知られていなかったSQLインジェクションの脆弱性(CVE-2023-34362)を悪用し始めました.この脆弱性は,6月2日にCISAのKnown Exploited Vulnerabilities (KEVs)カタログに追加された.インターネットに面した MOVEit Transfer のウェブ・アプリケーションは,LEMURLOOT という名前のウェブ・シェルに感染し,このシェルは MOVEit Transfer の基礎となるデータベースからデータを盗むために使用された.CL0Pはその後,.onionウェブサイトにメッセージを掲載し,攻撃時にMOVEit Transferを使用していた組織に対し,企業の機密情報が公開されるのを防ぐため,支払いを手配するよう連絡を取るよう促した.

MOVEitを使用する場合の注意点

CISAは6月7日付の勧告(6月16日に更新)で,MOVEitを使用している組織に対し,直ちにMOVEitを使用するよう勧告している:

- 資産とデータの棚卸しを行い,許可されたデバイスと許可されていないデバイス,ソフトウェアを特定する.

- 必要な場合にのみ管理者権限とアクセス権を与え,正規のアプリケーションのみを実行するソフトウェア許可リストを確立する.

- ネットワークポート,プロトコル,サービスを監視し,ファイアウォールやルーターなどのネットワークインフラストラクチャデバイスのセキュリティ設定を有効にする.

- ソフトウェアやアプリケーションに定期的にパッチを当てて最新版に更新し,定期的に脆弱性評価を実施する.

CL0Pについて重要インフラ組織は何をすべきか?

一部の重要インフラ組織は,この最新のCL0Pの活動によって影響を受けているようだが,CL0Pギャングによって直接標的にされているわけではない.これは日和見的な攻撃ではあるが,これらの最新の悪用は,ITとOT の世界が融合し,相互依存がますます強まる中,サイバー犯罪者に対するセキュリティ防御と回復力の両方を強化するための実践が必要であることを思い起こさせるものである.

T0819: Exploit Public-Facing Application」という手法の影響を最小化するためには,一般に公開されているサービスを極限まで減らすだけでなく,一般に公開されていない脆弱性を悪用することで,一般に公開されているサービスが侵害される可能性があることを想定することが重要です.定期的にソフトウェアをアップデートし,脆弱性をスキャンすることに加え,脅威モデルは,攻撃者が最終的に一般に公開されているサービスを侵害する方法を考え出すことを想定すべきである.このような試みの一部は,Web アプリケーションファイアウォール(M0950:エクスプロイトプロテクション)のような技術を使用して,悪意のあるペイロードがターゲットに到達するのを防ぐことによって阻止することができる.しかし,組織は,これらの技術もバイパスされる可能性があることを想定し,成功した攻撃者が横方向に移動する際の選択肢を制限することに注力する必要があります.インターネットに面したホストのネットワークセグメンテーション(M0930:ネットワークセグメンテーション)は,攻撃者が持つ選択肢を制限することができる.厳密なネットワークセグメンテーションが不可能な場合(集中的なリソース管理を提供するソフトウェアの場合)は,攻撃者を迅速に検知し,封じ込めることが重要である.

ネットワークへの侵入に成功した攻撃者は,侵入したネットワークを理解し,横方向に移動して,恐喝に使用する機密情報を引き出そうとするため,その動きを検知することができます.ネットワークとホストを監視することで,オペレータはこのような異常な動きを警告され,侵害の影響を最小限に抑えたり,早期にその痕跡を止めることができる.

Nozomi Networks 顧客に対する保護措置の追加

Nozomi Networks Threat Intelligence サービスの最新バージョンをご利用のお客様は,上記のキャンペーンに関する最新の検出および侵害の指標を自動的に受け取ることができます.具体的には,CL0P が MOVEit および GoAnywhere キャンペーンで使用したネットワーク インフラストラクチャや,同グループが使用した TrueBot,LEMURLOOT などのマルウェア サンプルの検出結果を提供します.

検出は以下のファイルにある:

- ENTERPRISE_WEBSHELL_Generic_Aspx-MOVEit.yar.content

- ENTERPRISE_WEBSHELL_Generic_Aspx-MOVEit_2.yar.content

- ENTERPRISE_EXPLOIT_Generic_MOVEit-ioc.json.content

- ENTERPRISE_RANSOMWARE_(TA505)Generic_CL0P.json.content

- ENTERPRISE_DOWNLOADER_(TA505)Truebot_samples.json.コンテンツ

- ENTERPRISE_WEBSHELL_(TA505)LEMURLOOT_samples.json.content

- ENTERPRISE_RANSOMWARE_(TA505)Fortra-GoAnywhere_January-June-IPs.json.content

- ENTERPRISE_RANSOMWARE_(TA505)MoveIt_June-May-IPs.json.content

さらに,顧客は,Threat Intelligence パッケージの脆弱性評価サブシステムによって提供される情報を使用して,CL0P によって悪用されるソフトウェアの脆弱なバージョンを実行していないことを確認する必要があります.

CL0P のキャンペーンに関する詳細が明らかになるにつれ,Nozomi Networks Threat Intelligence チームは状況を監視し続け,新しいThreat Intelligence パッケージの形でアップデートを提供することに専念している.さらに,侵入に成功した後,攻撃者が取った行動は,特に攻撃者が「その土地での生活」を試みたり,偵察活動を行ったり,データを流出させたりする場合,異常検知を使用して検出できることが多い.