2020年の最初の6ヶ月間,Mozi,DDG,FritzFrogボットネットは非常に活発で,かなり興味深い行動を示していた.

脅威の主体は,このようなピアツーピア(P2P)ボットネットを使用してプラットフォームを構築し,大規模な分散型サービス拒否(DDoS)や暗号通貨のマイニングなどの悪意のあるオペレーションを実行するために使用します.

初期のボットネットは,コマンド・アンド・コントロール(C&C)のためにクライアント・サーバー・モデルを採用し,IRCやHTTPのような一般的なプロトコルを利用したり,カスタム・プロトコルを実装したりしていた.しかし,このアーキテクチャは単純であるため,耐障害性はほとんどありませんでした.

最近のボットネットの新しいアーキテクチャ設計を分析することで,新たなボットネット技術を理解し,ネットワーク成果物を使用してボットネットの活動を検出および軽減する方法を理解することができます.

最近のボットネット・プラットフォームの進化

アーキテクチャの弱点に対処するためにボットネット運営者が最初にとった対策のひとつは,いわゆる防弾ホスティングに頼ることだった.平たく言えば,クライアントの活動に目をつぶってくれるホスティング・プロバイダーを見つけるということだ.

もう1つは,C&Cに到達できなくなった場合のフェイルセーフとして,ドメイン生成アルゴリズム(DGA)を使用するものである.このテクニックは,マルウェアが接触を試みる一連のドメインを生成するアルゴリズムをボット内に組み込むというものでした.ボットネットの運営者は,これらのドメインの1つを登録し,ボットにアクセスできるようにするだけでよかった.

C&Cが時間の経過とともに変更される可能性があるというこの新しい状況は,各ボットがコントローラの身元を確認するための戦略を必要とすることも意味した.敵対的な乗っ取りを回避するために,ボットネットはネットワークから受信した各コマンドや設定の更新を検証するためにデジタル署名に依存し始めました.

ボットネットの運用者は,攻撃への耐性を高める必要性から,最終的にピアツーピアのアプローチを採用するようになりました.さらなる進化として,純粋なピアツーピア・モデルではなく,ハイブリッド・モデルを使用するようになりました.P2Pハイブリッド・ネットワークトポロジーでは,ボットネットは特殊な役割を持つノードのテイクダウンに耐え,それに応じて自身を再編成することができます.

ピアツーピア・ボットネットの破壊が困難な理由

一般に,P2Pボットネットの悪質な活動を妨害することは,非常に困難なことである.例えば,2020年3月にマイクロソフトが実施した取り組み1 を見てみよう.同社は35カ国の技術・法務パートナーに呼びかけ,人気の高いハイブリッド型ピアツーピアボットネットであるNecursを破壊した.

マイクロソフトによると「これは,Necursが新しいドメインを体系的に生成するために使用している技術をアルゴリズムによって分析することによって達成されました.そして,今後25ヶ月の間に作成されるであろう600万以上のユニークなドメインを正確に予測することができました.マイクロソフトはこれらのドメインを世界各国のレジストリに報告し,ウェブサイトをブロックすることで,Necursのインフラストラクチャの一部になることを防ぎました.既存のウェブサイトを制御し,新しいウェブサイトを登録する能力を阻害することで,我々はボットネットを大幅に混乱させた."

ピアツーピア・ボットネットを解体することは,一般的な組織では実現不可能かもしれませんが,セキュリティ・チームにできることはまだたくさんあります.

まず,ボットネットが使用する3つの主なフェーズと,ネットワークアーティファクトが通常残される場所を考えることから始めましょう:

- ボットの展開:これは,例えばエクスプロイトや認証情報のブルートフォースによって,ボットがネットワークのターゲットシステムのメンバーに展開される場合です.

- ピアツーピア・ボットネットとの通信:ピア発見時,設定更新時,コマンド受信時に発生する

- 悪意のある活動:スパムの送信,ランサムウェアの配布,他のシステムへのボットの伝播など,ボットネットが作成された実際の悪意のある活動

適切なツールを使用することで,セキュリティ・チームはボットネットの活動を検知し,破壊することができます.これらの概念をよりよく理解するために,いくつかの実例を見てみましょう.

DDGボットネット

DDGは,360 Netlabの研究者たちによって広範に文書化されているマイニング・ボットネットです2.DDGはもともとDNSをコマンド・アンド・コントロールに使用していましたが,現在ではハイブリッドなピアツーピア・モデルを使用してネットワーク内のノードを制御しています.DDGの感染方法には,かなり大きなワードリストを使用してSSHサーバーに対してルート・ユーザー・パスワードをブルートフォースすることが含まれます.また,DDGはRedis,Nexus Repository Manager,Supervisordに対するエクスプロイトを使用します.

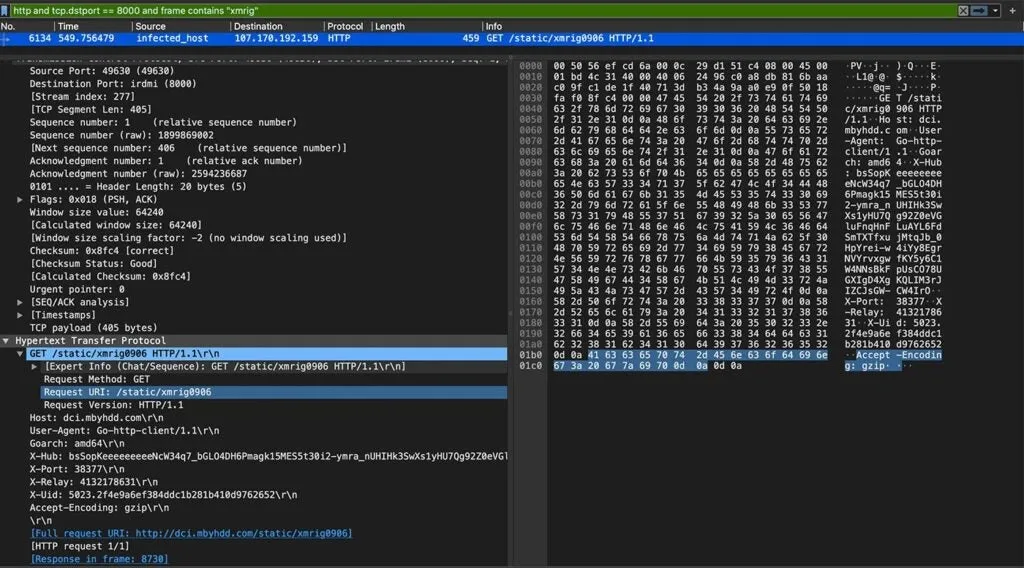

DDG が非標準ポートの HTTP を活用してスーパーノードからコンフィギュレーションを受信する場合,最初に顕著な異常の 1 つが発生します.DDGを追跡するためのもう1つの興味深く有用な特徴は,HTTPホストヘッダで,DNSを通じて解決されたことのないドメインが使用されることです.

DDG 検出ツール:Nozomi Networks Labs チームが提供する以下の Snort ルールは,セキュリティコミュニティが DDG の活動を検出するために自由に使用できます: