2021年上半期を振り返るとき,私たちはおそらく,予防接種プログラムが利用可能であれば,COVID-19のパンデミックを抑制することで変化をもたらし始めた時期として思い出すだろう.しかし,セキュリティ研究に携わる者にとっては,前代未聞のサイバー犯罪の時代として記憶されるだろう.

2020年12月のSolarWinds,2021年1月のMicrosoft Exchangeへのマイルストーンとなる攻撃に続き,ここ数カ月でさらに画期的な攻撃が発生している.ランサムウェアの運営者は,Colonial PipelineやJBS Foods,Quanta,Acer,Kaseyaなど,インパクトの大きいインシデントを実行し,より高い身代金を要求している.産業組織では,ランサムウェア攻撃は2018年から2021年の間に500%増加し,2021年の1月から5月の間だけでもさらに116%増加している.

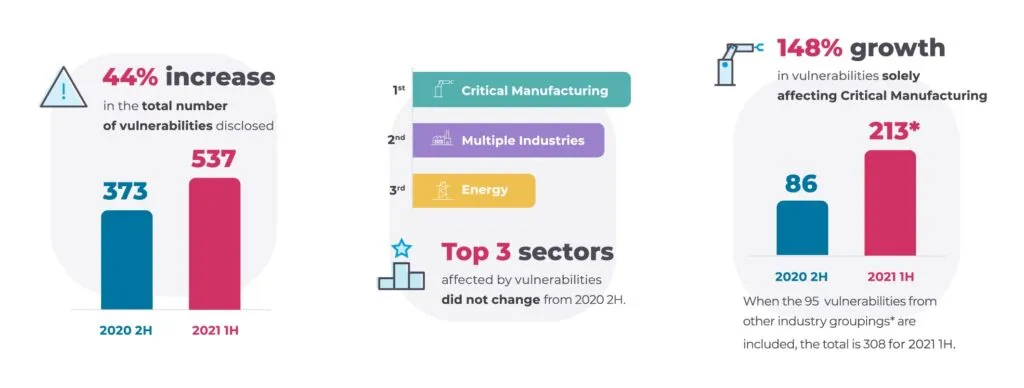

同時に,ICSに関する脆弱性開示は,昨年下半期と比較して今年上半期は44%増加した.最も影響を受けたのは重要な製造業で,同業界にのみ影響する脆弱性開示がなんと148%も増加した.

IoT IoT ,セキュリティカメラなどのセキュリティ脅威もリスクの高い分野であった.一方,Verkadaの侵害は,攻撃者が被害者のネットワークを横 断的に移動するための入口としてセキュリティカメラを利用できることを示しました.

OT/IoT 環境の防御者とセキュリティ・コミュニティ全体を支援するために,当社は上記の分野に焦点を当てた新しいレポートを発表しました.本レポートは,リスクモデルとセキュリティプログラムの再評価に役立つ洞察と,運用システムの安全性を確保するための実用的な推奨事項を提供しています.

ランサムウェア攻撃によるOT の混乱

ランサムウェアは,特にコロニアル・パイプラインへの攻撃で,2021年上半期のニュースのヘッドラインを独占した.この注目すべき事件では,OT ネットワークへの直接的な侵入はなかったものの,同社によってパイプライン・システムが予防措置としてオフラインにされ,その結果,米国東海岸でガス不足が発生した.これは,ITとOT リスクの関連性を浮き彫りにしている.たとえ攻撃がITからOT に及ばなかったとしても,安全性と完全性を確保するために運用システムは中断された.

コロニアル・パイプラインを攻撃したグループ,ダークサイドは,サービスとしてのランサムウェア(RaaS)運営者の一例である.このグループは,攻撃テクニックを組み合わせたマルウェアを入念に準備し,展開する取り組みを調整している.この攻撃全体の成功は,各当事者の強みを生かした役割分担によるRaaSモデルの有効性を示している.

残念なことに,もう一つのRaaS事業者であるREvilも,JBS Foods,Acer,Quantaに対する注目度の高い攻撃で,今年の上半期に隆盛を極めた.REvilは最近,SaaSネットワークマネジメント・ツールのプロバイダーであるKaseyaを攻撃し,波紋を広げ続けている.この狡猾なサプライチェーン/ランサムウェア攻撃は,世界中の数十カ国にある最大1,500の組織に影響を与えたと推定されており,7,000万ドルの身代金要求があった.

ランサムウェアの脅威は,今や取締役会レベルの話題となっている.OT システムを持つすべての組織は,これらの攻撃がどのように行われ,どのように防御するかを理解する必要がある.

製造業における重大な脆弱性が増加している

Nozomi Networks Labs は,米国政府機関 CISA が運営するプログラム ICS-CERT が公表した新たな脆弱性を分析した.ICS-CERT以外にも脆弱性情報の情報源はありますが,重要な脆弱性であればICS-CERTでカバーされています.

2021年上半期の脆弱性は,2020年下半期と比較して44%増加した.影響を受けたベンダーの数はわずか5%増加しただけだが,影響を受けた製品の数は19%増加した.

影響を受けた上位3業種は,重要製造業,CISAで複数業種とされたグループ,およびエネルギーである.業種の内訳で最も重要な点は,製造業にのみ影響する脆弱性が148%増加したことである.これは,パンデミックによる操業停止の後,多くの部門が勢いを取り戻すのに苦労している業界にさらなる課題を突きつけている.

IoT 防犯カメラの脆弱性

IoT セキュリティカメラは,産業界や重要なインフラ部門で幅広く使用されている.調査会社Markets and Marketsによると,世界のビデオ監視カメラ市場規模は2020年の455億米ドルから2025年には746億米ドルに成長すると予想されている.

交通機関,都市監視,公共施設,公共事業などのインフラ部門は,この期間中に最も高い成長率を示すと予想されている.IoT カメラの普及と急速な利用を考えると,そのセキュリティ・リスクを理解することが重要である.

Nozomi Networks この6ヶ月の間に,ピアツーピア(P2P)機能を使用してオーディオ/ビデオストリームへのアクセスを提供している企業に対して,3件の監視カメラの脆弱性を発見し,公表しました.さらに,15万台の監視カメラのライブ・ビデオ・フィードとその完全なビデオ・アーカイブへの不正アクセスをもたらした,IoT セキュリティ・カメラのサイバー攻撃についても報告しています.

我々の調査結果はこうだ:

- P2Pセキュリティカメラベンダーは,ビデオストリームを閲覧し,ユーザー認証情報にアクセスすることができる.

- P2P 防犯カメラとIoT の脆弱性は広まっている.例えば,ThroughTekのP2P SDKは多くのベンダーに使用され,数百万台のデバイスに搭載されている.

- Verkadaのようなビデオカメラ攻撃では,攻撃者は侵入したカメラ上でシェル・コマンドを実行することができる.これは,被害者のネットワーク上で横方向に移動するための入口となる.

OT/IoT 環境におけるセキュリティの推奨事項

ランサムウェア攻撃が成功すると,被害者はハッカーの要求に応じる以外の選択肢がなくなり,非常に衰弱する可能性があります.ランサムウェアの感染を未然に防ぐための対策を講じることが,リスクを大幅に軽減するカギとなる.

ランサムウェアを防ぐためにまず注力すべきは,ネットワークへの初回アクセスの機会を減らすことである.これには,スピアフィッシング対策,セキュリティ意識向上トレーニングの実施,可能な限りの多要素ユーザー認証の義務付けなどが含まれます.

また,侵害後の考え方を採用することも重要である.例えば,各組織は,OT に影響を及ぼす可能性のあるITの障害に対処するための詳細な計画を,業務継続と災害復旧の要素を含めて策定しておく必要がある.

脆弱性に関しては,ある時間枠の数字を見るだけでは,リスクを評価する最良の方法ではない.それよりも,REVILや新たなランサムウェアのような主要な脅威に対するセキュリティの基本を評価し,それらに対する攻撃面を強化することが重要です.

IoT 機器を選ぶ際には,設計上安全でないことが多いことを念頭に置くこと.監視ビデオの遠隔閲覧などの機能が必要な場合は,検討中の技術やベンダーについて広範なデューデリジェンスを行ってください.

パンデミックが管理しやすくなり,経済が強化されるにつれて,サイバー犯罪は増加し続けるでしょう.Nozomi Networks Labsを購読し,サイバーセキュリティ・コミュニティーのリソースを活用して,最新の情報を入手することをお勧めします.

上記の情報の参考文献は,OT/IoT セキュリティ・レポートに掲載されている.