サイバーセキュリティの専門家がサイバー脅威の状況の絶え間ない変化に対応しようと奮闘する中,脅威行為者はサイバー攻撃を実行する際の戦術,技術,手順(TTP)を洗練させ続けています.このため,脆弱性調査の役割は,脅威行為者が攻撃を仕掛けるために悪用する可能性のあるセキュリティの脆弱性をベンダーや資産所有者に通知することで,先手を打つための基本的なものとなっています.この情報は,新たな脅威の特定,システムやアプリケーションの保護,既存のセキュリティ対策の改善に活用することができます.

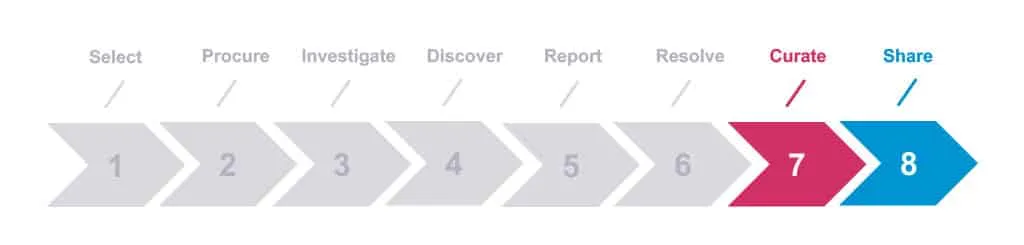

脆弱性調査から報告までのパイプラインは,脆弱性とサイバー脅威に関する情報を収集・共有するための枠組みである.このプロセスでは,ソフトウェアやシステムにおける潜在的なリスクや弱点を特定し,次にそれらの脆弱性に対する解決策を作成する.これらの脆弱性は,CVE番号付与機関(CNA)によって,脆弱性データベースに共通脆弱性(CVE)番号と(ほとんどの場合)共通脆弱性スコアリングシステム(CVSS)スコアが付与されます.CVE番号付与機関(CNA)とは,脆弱性に関する報告を行うことをCVEプログラムによって承認された組織です.CNA ナンバリング機関として,Nozomi Networks は,ベンダーや政府と協力し,当社のセキュリティ研究者が発見した脆弱性を報告・解決し,悪意のある攻撃からシステムを確実に保護します.このブログでは,脆弱性の選定,調達,調査,発見,報告, 解決,キュレーション,共有の ステップを紹介し,セキュリティの向上に貢献します.

ステークホルダーとは?

パイプラインに入る前に,利害関係者を特定しなければならない.これは,このプロセスで誰が誰に報告するのかを理解するのに役立つ.脆弱性報告のパイプラインには,5つの主要な利害関係者が関与している:

- CVEプログラム:CVEsの報告および記録を管理する公的機関および民間機関の専門家のコラボレーション.

- セキュリティ・リサーチャー セキュリティ・リサーチャーは,興味のある業界の技術を調達し,調査研究を行い,脆弱性を発見し報告する.

- ベンダー ベンダーは,業界向けの技術ソリューションを開発する.ベンダーは,自社技術の新製品機能をサポートするコードを開発する責任があるだけでなく,セキュリティ研究者によって発見された脆弱性に対するパッチを開発する責任も負う.

- 政府 国家安全保障に関わる問題であるため,政府は脆弱性に利害関係を持つ!サイバーセキュリティ・インフラ・セキュリティ庁(CISA)は,CVEプログラムの唯一の政府スポンサーである.米国がスポンサーではあるが,これは世界的なプログラムであり,民間組織の集合体によって運営されている.

- エンドユーザー: エンドユーザーは,パッチをタイムリーに実施する責任がある.

脆弱性報告パイプライン

このセクションでは,リサーチャーの視点から脆弱性報告パイプラインを取り上げます.私たちのプロセスに基づいて,パイプラインには,図1に見られるように,合計8つのステップがあります:選択,調達,調査,発見,報告,解決,キュレート,共有です.

選択

脆弱性調査を実施する前に,セキュリティ調査者は調査を実施したいデバイスを選択しなければならない.この決定は,まず業界の整合性に基づいて行うことができる.例えば,Nozomi Networks ,重要なインフラ分野で事業を展開する企業にサイバーセキュリティソリューションを提供している.これには,航空宇宙,石油・ガス,製造,ビル・オートメーション,電力,水道などが含まれる.これらの業界の企業は,モノのインターネット(IoT )やオペレーショナル・テクノロジー(OT )と非常に類似したデバイスを使用しており,当社は重要な資産の監視とセキュリティの提供を支援しています.全体として,特定の業界と使用されている一般的な技術に焦点を当てることは,調査するデバイスを絞り込む1つの方法です.

もうひとつ考慮すべき点は,新しいテクノロジーだ.企業はしばしば,市場に出回っている最新のセキュリティソリューションを欲しがる.このことは,セキュリティ・リサーチャーに対して,技術が普及しすぎる前にその技術を研究することによって,常に先手を打つように指示することができる.ベンダーと協力することで,技術の規模が拡大し,潜在的な影響が広範囲に及ぶ前に,重要な脆弱性に対処できる可能性があるという利点がある.また,複数の脆弱性を持つことが知られているデバイスや,脅威行為者に強く狙われているデバイスに注目することも重要である.threat intelligence の洞察は,この選択の絞り込みに役立つ可能性がある.

調達

研究者はデバイスを選択した後,それを調達するための戦略を立てなければならない.脆弱性調査用のデバイスの調達には時間がかかり,時には困難な作業となる.このようなデバイスは高価な場合があるため,入手はそう簡単ではありません.セキュリティ研究者が選択したデバイスを調達するには,主に3つの方法があります:

- ベンダーとの関係- さまざまなパートナー・プログラムを通じて,セキュリティ調査員はベンダーから直接IoT/OT デバイスを入手することができる,

- エンドユーザー- エンドユーザー(顧客)は,研究者に装置を提供することができる.

- 市場- 研究者は,希望するデバイスを購入するためにオンライン市場に目を向ける.

デバイスや発送元地域によっては,デバイスが届くまでに数ヶ月かかることもある.

調査する

デバイスが購入され,研究室に届けられると,研究者は,ファームウェア,ソフトウェア,言語ライブラリ,あるいは使用されているプロトコルなど,さまざまな側面の調査を開始することができる.研究者は,この調査段階で以下のテクニックを使用する:

- 偵察 - 最初のタスクとして,リサーチャーはターゲットからできるだけ多くの情報を収集しようとする.「ターゲットが公開している外部サービスはいくつあるか」,「ファームウェアは難読化されているか」,「ハー ドウェアのデバッグポートはあるか」,「各機能はどのように使用されることを意図しているか」などは,評価者が全ての攻撃サーフェス とそれらを分析する方法について明確な考えを持つために,答えようとする質問のほんの一部です.

- リバース・エンジニアリング - リバース・エンジニアリング活動を行うことは,デバイスが提供する各機能を検査し,潜在的な脆弱性を見つけることを含む体系的なプロセスである.レビューには主に2つのタイプがある:

- 静的解析 - このタイプのレビューは,実行せずに,機能のコード(逆アセンブル,逆コンパイル,または利用可能な場合はソース)を解析することによって行われる.

- 動的解析 - このタイプのレビューでは,機能のコードを実行する必要があり,特定の状況(デバイスがデバッグアクセスを許可している場合など)でしか実行できない.

どちらのタイプのレビューもソフトウェアの脆弱性を発見するために重要であるが,動的レビューの方が研究者の時間と労力が少なくて済む一方で,与えられたシステムやアプリケーションで起こりうる脆弱性の全体像をより完全に把握できるため,より効率的である.

- 攻撃シミュレーション - 攻撃シミュレーションにより,セキュリティ研究者は,もっともらしいサイバー攻撃シナリオに対してデバイスをテストすることができる.これは,攻撃をシミュレートし,シミュレーションの結果を検証して,何が起こったか,なぜ起こったか,今後より良くするにはどうすればよいかを判断することによって行われます.

ここでは触れていないが,セキュリティ研究者がこの調査段階で適用するテクニックは他にもいくつかある.

発見

デバイスについて広範な調査が行われた後,調査員は発見された脆弱性が悪用可能かどうかを判断する.すべての脆弱性が悪用可能であるとは限らないため,これが鍵となる:

- 悪用可能な脆弱性: セキュリティ上の欠陥により,リサーチャー( )は,デバイスへのアクセス,操作,シャットダウン,または機密データの抽出を行うことができる.

- エクスプロイト不可能な脆弱性: このセキュリティ上の欠陥は,セキュリティ研究者がデバイスを制御することを可能にするものではないが,OT 環境に影響を与える可能性がある.

研究者は,脆弱性が悪用可能かどうかを判断するのに十分な情報をベンダーから得られないことがある.

レポート

CVE プログラムの CNA として,Nozomi Networks ,ROOT,CNA-LR 当局,または他の専門的な公開フォーラム(CERT/CC VINCE など)に報告する前に,発見された脆弱性をまずベンダーに報告しなければなりません.これにより,ベンダがセキュリティ研究者の支援を受けて修正プログラムを作成し,パッチがエンドユーザに提供されるまで脆弱性を共有するのを控えることができます.

Nozomi Networks は,脆弱性開示ポリシーを制定し,タイムリーな方法でユーザーを保護する方法と,推奨される修正がすべてのエンドユーザーにとって包括的かつ効果的であることを保証する方法についての洞察を提供しています.

私たちの情報開示スケジュールは,以下の3つの段階から構成されている:

- ベンダーへの通知:ベンダーへの通知段階では,当社のリサーチャーがベンダーに連絡し,脆弱性の技術的分析と可能な改善策を提供します.その後,ベンダーは30日以内に通知の受領を確認します.リサーチャーがベンダーと連絡を取って脆弱性を報告できない場合は,別の手段を取り,Critical Infrastructure Security Agency(CISA)などのCNA Last Resort(CNA-LR)に通知してベンダーと連絡を取ります.2022年5月,CISAはICSと医療機器のCVE管理を担当することになった.

- ベンダーの関与:ベンダーが通知を受けたら,60日以内に,その問題にどのように対処するかについての技術的な説明と,公開までのスケジュールを作成することを要求する.ベンダーのサポートが必要な場合は,当社のリサーチャーが対応します.これは,Nozomi Networks リサーチャーとベンダーの双方が,発見された脆弱性の検証と解決策の発見に努める反復プロセスです.

- 公開:公開フェーズでは,ベンダーは公開の最初の報告から公開まで120日以内に問題を解決する.これは,ベンダーが問題を解決するためにユーザが適用できるアクションを開発し,CNAが要求したCVE IDが承認され,CVE Recordに公開されたことを意味します.

このスケジュールは厳密なものではありません.Nozomi Networks Labsは,一部の脆弱性が影響を受けるシステムに深刻な影響を及ぼす可能性があることを認識しています.このような理由から,Nozomi Networks Labs は,ベンダーがNozomi Networks Labs に対して,その要求の背景にある技術的根拠を十分に説明できる場合,タイムラインの延長について協議する用意があります.

当社の情報公開方針に関する詳細は,当社ウェブサイトをご覧ください.

決意

このステップでは,ベンダーは発見された脆弱性に対するパッチを作成するプロセスを開始します.各ベンダーは,利用可能なリソースに基づいて異なるタイムラインを持っていますが,私たちの公開ポリシーでは,パッチは1〜4ヶ月の時間枠で利用可能にする必要があるとしています(時間枠の延長はケースバイケースで認められます).

繰り返しになりますが,ベンダーが 4 ヶ月の期限内に修正プログラムの開発を完了するまでは,発見された脆弱性 を当社の研究者が公に共有することはありません.もしゼロデイが修正される前に公に共有された場合,脅威行為者は直ちにその脆弱性を標的にし始めることができ,その結果,改善策がないまま大規模なエクスプロイトにつながる可能性があります.脆弱性を隠すことは,すでに独自の調査で脆弱性を発見している可能性のある脅威グループが,無自覚な資産所有者に危害を加えるのを助けるだけだからです.

キュレーション

CNA として,Nozomi Networks は,CVE をキュレートする権限を有し,CVE を正式に受理し,各種 CVE データベースの参照として使用できるようにします.発見された脆弱性の範囲に責任を持つ他の当局が特定されておらず,かつ/またはプロセスに関与していない場合,Nozomi Networks は,CVE プログラムが概説する CVE をキュレートする手順に従う.そのプロセスは以下のとおりである:

- CVE-IDの割り当て:開示された脆弱性にはCVE-IDが割り当てられます.このIDは特定の脆弱性に固有であり,さまざまなデータベースで脆弱性を追跡/分類する際に使用されます.

- CVE を適切な形式(フラットファイル,JSON,CSV など)で記述する.形式に関係なく,以下のフィールドは必ず記入してください:

CVEID:

PRODUCT:

VERSION:

PROBLEMTYPE:

REFERENCES:

DESCRIPTION:

ASSIGNINGCNA: - 脆弱性がCVE-IDに固有であることを示すのに十分な詳細を記述すること.

さらに,このキュレーション・プロセスで考慮すべきポイントをいくつか挙げてみよう:

- 脆弱性が明らかになったとき,パッチがいつでもすぐに利用できるとは限らない(ソフトウェアやデバイスのサポートが終了している場合など).

- 脆弱なバージョンの範囲には,下限はあっても上限はないかもしれない(例えば,すべてのバージョンが脆弱であるとか,Xより大きいすべてのバージョンが脆弱であるとか).

- ある時点で(後日),この脆弱性は新しいファームウェア・バージョンによってカバーされるかもしれない.

CVEプログラムはCommon Vulnerability Scoring System (CVSS)のスコアを必須としていないが,他のCVEデータベースでは,CVEの深刻度に基づいてエンドユーザーがパッチの優先順位を決めるのに役立つため,このスコアの使用を推奨している.CVSSは手始めではあるが,利用可能な深刻度の枠組みはこれだけではない.

シェア

脆弱性が解決されたら,コミュニティと改善策を共有する時です. ここでは,Nozomi Networks がエンドユーザーに情報を広める方法を紹介する:

- CVEデータベース: ICS-CERT,NVD,CVEプログラムなどにCVEと修正プログラムを正式に報告します.

- ブログ クリティカルな脆弱性については,発見された背景にある技術的研究の詳細と修正方法をブログで公表しています.

- メディア 私たちは,さまざまな主要メディアやサイバーセキュリティ関連の報道機関と協力して,関係者にこの脆弱性を知らせ,早急なパッチの適用を促しています.

- カンファレンス 私たちは,発見したエクスプロイトをトップカンファレンス(Black Hat,Sa4,RSAなど)や専門的な聴衆や組織で共有し,関連するステークホルダーに継続的に広めています.

お客様を守る方法

Nozomi Networks のセキュリティ研究者は,お客様が最新の脆弱性によって保護されていることを保証します.当社のthreat intelligence パッケージは,当社の研究者によって発見された脆弱性や,CVE データベースで公開されている重要な脆弱性に対するリアルタイム検出を提供します.threat intelligence パッケージの詳細については,こちらをご覧ください.

概要

セキュリティ・リサーチャーは,組織が新たな脆弱性を発見し,既存のセキュリティ対策を改善する上で,重要な役割を果たしている.その目的は簡単で,攻撃者に悪用される前に,ソフトウェア・システムのセキュリティ脆弱性を見つけることである.サイバー脅威が進化し続ける中,セキュリティ実務者にとって,常に先手を打つことが重要である.セキュリティ脆弱性を調査し報告することは,困難で時間のかかるプロセスであり,数カ月から数年の労力を要することもある.テクノロジー・ベンダーは,セキュリティ研究者と協力し,業界に利益をもたらす強力なパートナーシップを構築し続けるべきである.

当社のセキュリティ・リサーチ能力について詳しくお知りになりたい方,または当社の脆弱性リサーチ活動への協力をご希望の方は,当社までご連絡ください.