産業制御システム(ICS)のセキュリティ対策が施されていないOT ,IoT 環境では,脅威行為者が業務を妨害することは極めて容易である.ゼロデイ脆弱性のような新たな弱点は日々特定されていますが,最も一般的な妨害の手段は,悪習慣や設定ミスを悪用することです.ヒューマンエラーやセキュリティ手順の欠如によって引き起こされる状況(適切な評価と注意を払えば防ぐことができる)は,産業オペレーションを危険なシナリオにさらす主な原因であることが多い.

私たちは,工業プロセスをいかに簡単に中断できるかを説明するために,単純化した生産ラインを構築した.どんなハッカーでも導入可能な簡単なDoS(サービス拒否)スクリプトを使えば,プロセスをフェイルセーフ状態にし,生産ライン全体を凍結させることができる.強調すべきは,産業用スイッチがセキュリティ指向のアプローチで構成され,深層防御のベストプラクティスが使用されていれば,このような攻撃は簡単に防げるということだ.

機能安全とICSセキュリティの関連性を示す物理的なデモンストレーションを見て,マルウェアによる生産の中断や安全性の脅威を防ぐために何ができるかを検討しよう.

産業制御システムは容易に破壊される

当社の簡易生産ラインは,バーコードリーダーとサーボモーターで回転するテーブルで構成されている.リーダーがバーコードのスキャンに成功するたびに,テーブルが回転して次のバーコードをスキャンできるようになり,生産ベルトをシミュレートする.バーコードリーダーがコードの読み取りに失敗した場合,成功するまでモーターは移動を開始しない.

モーターもバーコードリーダーも1台のPLCで制御され,I/O制御でプロセスの開始と停止を行います.また,E-stopボタンによる安全機能も導入しており,押すとプロセスが停止し,アラームランプが点灯します.システムには,プロセス全体を制御するオペレーティングシステムとともに専用のVLANがあります.

シミュレートした産業プロセスでは,1 つの PLC が上記のメインプロセスと 2 次安全機能の両方を制御します.この安全機能は,安全計装システム(SIS)では一般的な要件で,プライマリプロセスに障害が発生した場合に発生する可能性のあるハザードを処理します.機能を2つの異なるシステムに分割することで,機能要件は安全要件から分離されます.この分離により,PLC の安全機能とメイン機能の間に冗長性が生まれます.2 台の PLC など,これら 2 つの機能に別々のデバイスを使用することも珍しくありません.

このシナリオでは,安全状態はモータへの安全トルクオフ(STO)の起動であり,これは基本的なドライブ統合安全機能です.これは,トルクを発生させる電力がモータに送られないことを保証し,意図しない始動を防ぎます.このような機能がなければ,システムの慣性力と摩擦力によってモータが停止してしまう.

産業制御システムに対する攻撃のシミュレーション

これまでのところ,このセットアップには必要な機能・安全要素は備わっているが,潜在的なサイバー脅威に対する保護はない.これは,産業用プロセスがITインフラ(デバイスをプログラムするためのWindowsシステム,イーサネット技術など)によってどのようにサポートされているかに依存する.例えば,産業用プロトコルはほとんど暗号化されていないため,システムに対するいくつかのタイプの攻撃を許してしまう可能性があります.一例として,脅威者が正規のシステムを偽装して不正なコマンドを送信するリプレイ攻撃があります.

私たちは,テーブルの回転に使用されているサーボ・モーター・システムを標的とし,PLCとの同期を強制的に解除することで,ICSプロセスに対するリプレイ攻撃をシミュレートしました.スイッチには,データを送信できる MAC アドレスを制限するセキュリティ対策が施されているが,正規のノード(PLC 自身など)になりすまして,制限なしにターゲットにパケット・フローを送信できる.

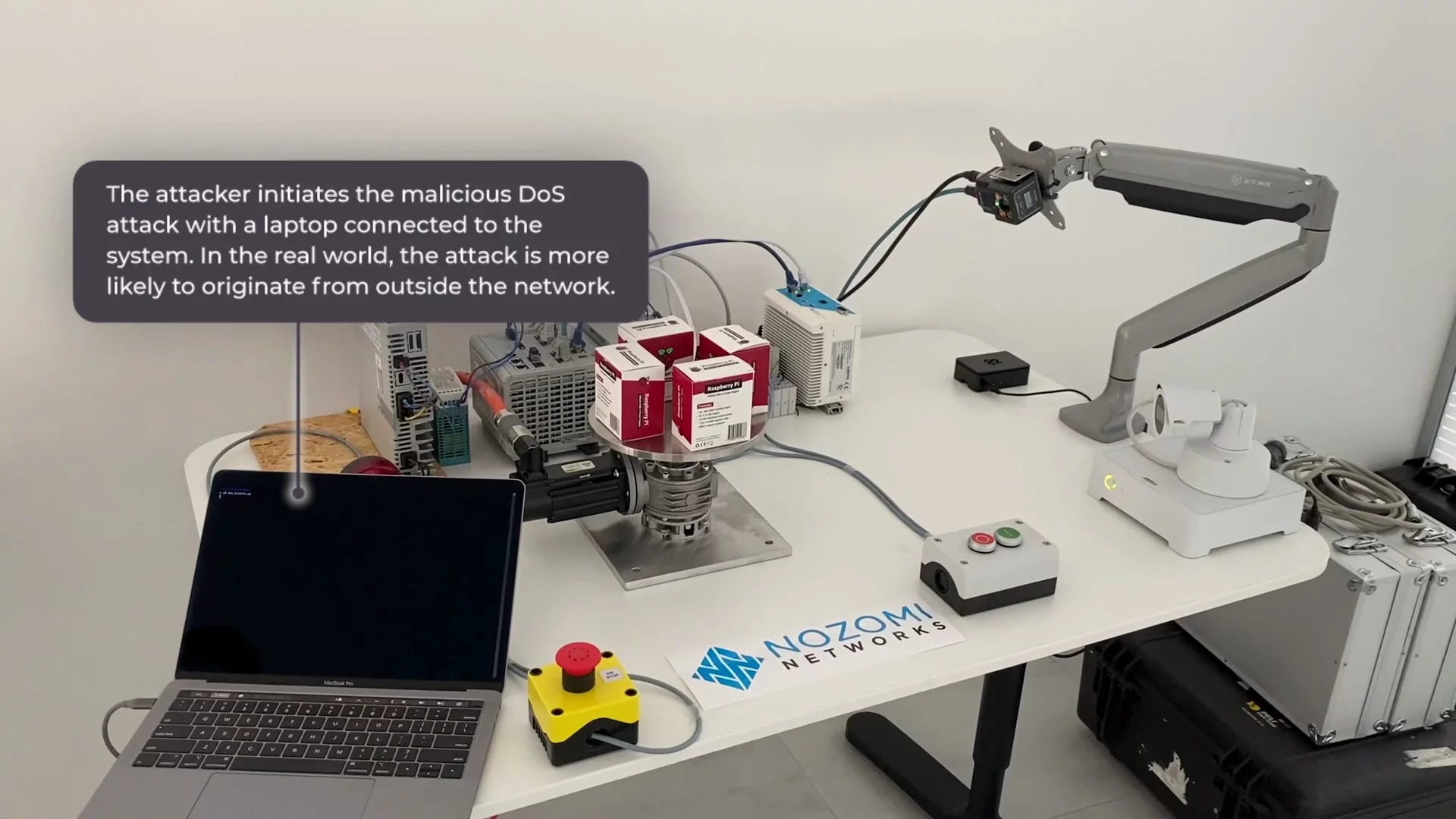

模擬 DoS 攻撃は,イーサネットケーブルでシステムに接続されたラップトップなどの外部デバイスから開始されます.タイムリーな通信が失われると,システムはフェイルセーフ状態になり,PLCの二次安全機能によって危険な状態が管理されます.このプロセスは下のビデオに示されており,通常運転中にモーターが突然停止します.これによりプロセスが停止し,オペレータの注意と介入が必要になります.

このケースでは,ラップトップが産業用システムに直接接続されていた.アップリンクから,あるいはオペレータのワークステーションから同じスイッチに同じパケットの流れが送信される可能性があるため,これはDoS攻撃を成功させるための要件ではありません.脅威の主体は,サーボシステムに接続されたパデュー・モデルのどのレベルにも存在する可能性があり,攻撃を開始するために複数の経路を使用することができます.

ICSセキュリティとネットワーク監視が重要な理由

ビデオで見たように,我々はモーターの機能を完全に停止させることができた.しかし,サイバーセキュリティのベストプラクティスが実施されていれば,簡単に防ぐことができただろう.

実際のオペレーションで考慮すべき最初のセキュリティ項目は,ネットワークが適切に設定されているかどうかである.例えば

- 一意のMACアドレスが特定のポートにバインドされるように,セーフティ・ポートなどの機能を使用して,スイッチが適切に設定されているか?ポートが制限されている場合,産業用システムへのこの種のアクセスはブロックされる.

- パデューモデルの上位レベルではファイアウォールが使用されていますか?産業用プロトコルのポートが間違ったVLANで使用されている場合はブロックされるべきであり,下位レベルに通過する通信はallowlistedにすることができる.

防御のもう一つのレイヤーは,侵入検知システム(IDS)を導入することで,攻撃や異常な行動を検知し,プロセスの中断が起こる前に防御者が行動できるようにすることである.これらのシステムのうち最高のものは,脆弱性や弱いパスワードやオープン・ポートなどのサイバーセキュリティの弱点も特定する.

我々のデモンストレーションは,攻撃者がいかに簡単に生産を中断させることができるかを示しているが,ICSセキュリティ防御とネットワーク監視 技術を重層的に導入することによって,ダウンタイムを防ぎ,機能安全を確保することも可能である.